Moritz, im ersten Teil des Artikels hast Du uns schon von der „Post-Quanten-Kryptografie“ berichtet und mit FrodoKEM und Classic McEliece zwei als quantensicher geltende Algorithmen angesprochen. Kannst Du uns bitte etwas mehr über die grundlegende Idee hinter dieser neuen Klasse von Algorithmen erklären? Was unterscheidet diese Algorithmen von klassischen Public-Key-Verschlüsselungsverfahren und warum kann ein Quantencomputer diese neuen Algorithmen nicht knacken?

Klassische Verschlüsselungsverfahren bedienen sich der Komplexität mathematischer Probleme, die auch als „Ungelöste Probleme in der Computerwissenschaft“ gelten. Die prominentesten sind sicherlich die Faktorisierung von ganzen Zahlen und hierbei insbesondere die Primfaktorzerlegung, sowie die Berechnung diskreter Logarithmen. Auf klassischen Computern sind diese Probleme nur näherungsweise und durch aufwendige Berechnungen darzustellen. Für Quantencomputer allerdings würde diese Beschränkung nicht gelten und ein leistungsfähiger Quantencomputer würde diese Aufgaben relativ leicht lösen können.

Post-Quanten-Kryptografie muss sich daher mathematischer Probleme bedienen, die entweder ein Quantencomputer nicht schneller lösen kann oder für die bislang kein Algorithmus gefunden wurde, um die Lösung effizienter berechnen zu können. Ein Beispiel hierfür ist die Mathematik von Gittern (englisch: lattice theory), die ebenso bei der Formulierung von Quantenfeldtheorien zum Einsatz kommt. Diese extrem anspruchsvolle Form der Mathematik, die in der Wissenschaft z.B. in der Hochenergiephysik bei der Simulation von quantenelektrodynamischen (QED) und quantenchromodynamischen (QCD) Theorien zum Einsatz kommt, kann auch Quantencomputer an die Grenzen ihrer Leistungsfähigkeit bringen.

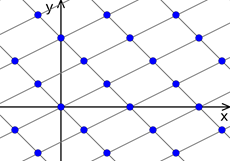

Ein Gitter bezeichnet formell eine diskrete Untergruppe eines n-dimensionalen Vektorraums. Vereinfacht können wir uns dies als Ebene vorstellen, auf der Punkte gleichmäßig verteilt sind. Ein einfach formuliertes und dennoch schwierig zu lösendes Problem ist es, die kürzeste Strecke zwischen zwei Punkten in diesem Gitter zu bestimmen oder allgemeiner gesprochen: Gleichungssysteme auf Gittern zu lösen.

Ein Gitter bezeichnet formell eine diskrete Untergruppe eines n-dimensionalen Vektorraums. Vereinfacht können wir uns dies als Ebene vorstellen, auf der Punkte gleichmäßig verteilt sind. Ein einfach formuliertes und dennoch schwierig zu lösendes Problem ist es, die kürzeste Strecke zwischen zwei Punkten in diesem Gitter zu bestimmen oder allgemeiner gesprochen: Gleichungssysteme auf Gittern zu lösen.Der Algorithmus FrodoKEM verwendet geschickt Probleme vergleichbarer Art, um eine Nachricht mit der bewährten Public-Key-Methode zu verschlüsseln, sodass selbst ein Quantencomputer das Verfahren nicht mehr knacken kann.

Danke Dir, Moritz, für diese tiefen, theoretischen Einblicke in die Gittertheorie. Lass uns nochmal zu einfacher verständlichen Themen zurückkehren. Du meintest, dass das BSI schon heute den Einsatz von Post-Quanten-Kryptografie empfiehlt. Wie sehen diese Empfehlungen denn konkret aus und meinst Du, dass sich diese in den kommenden Jahren noch verändern werden?

Die Einschätzungen und Empfehlungen des BSI sind noch als sehr konservativ zu bewerten. FrodoKEM und Classic McEliece haben sich bislang als äußerst effizient und robust herausgestellt und werden beide vom BSI empfohlen. Insbesondere sollten sensible und langfristig zu schützende Daten mit Post-Quanten-Kryptografie-Verfahren verschlüsselt werden. Da die endgültige Sicherheit der Algorithmen aber noch nicht ausreichend erforscht ist und bspw. mögliche Implementierungsfehler auftreten können, wird aktuell eine hybride Lösung aus „Post-Quanten-Kryptografie“ und „klassischer Verschlüsselung“ als Best Practice angesehen. In der Entwicklung von Quantentechnologie steckt allerdings meiner Meinung nach im Moment eine große Dynamik, sodass Veränderungen der Empfehlungen in Zukunft wahrscheinlich sind und eine Standardisierung der Verfahren noch aussteht. Wegweisend werden hier sicherlich die finalen Ergebnisse der Ausschreibung des NIST und das daraus folgende Proposal für Post-Quanten-Kryptografie-Algorithmen sein.

Vielen Dank, Moritz! Für mich ist das Thema Quantencomputing jetzt insgesamt viel greifbarer geworden. Nach all Deinen Recherchen, welche Empfehlung möchtest Du unseren Kunden aus der IT-Finanzbranche diesbezüglich mitgeben?

Die Fortschritte bei der Entwicklung von Quantencomputern machen die Notwendigkeit des Einsatzes von Post-Quanten-Kryptografie in naher Zukunft zum Schutz der IT-Infrastruktur deutlich. Erste Anwendungen eines hybriden Einsatzes von klassischen und quantensicheren Verschlüsselungsverfahren sollten anwendungsbezogen in den kommenden Jahren ins Auge gefasst werden und auf der Liste notwendiger, zeitnaher Umsetzungen eine hohe Priorität zugewiesen bekommen.

Wer sich bereits jetzt mit dem Thema in Bezug auf Datensicherheit auseinandersetzt, kann diesem IT-Risiko gewappnet und entschlossen entgegentreten. Unsere PPI-Kollegen aus dem Versicherungsbereich haben sich übrigens auch bereits mit dem Thema Quantencomputing auseinandergesetzt. Wer Lust auf weitere Aspekte des Themas bekommen hat, dem sei empfohlen auch dort mal im Insurance Experts Blog vorbeizuschauen.

Michael Herbst