IT-Sicherheit im Homeoffice – so funktioniert der sichere Zugriff von zuhause

In unserem ersten Beitrag zum Thema Homeoffice haben wir die Begrifflichkeiten Informationssicherheit, IT-Sicherheit und Cybersicherheit erläutert und im Kontext des Homeoffice betrachtet. Dabei lag der Fokus vor allem auf den Rahmenbedingungen und Verhaltensregeln im Homeoffice. In diesem Beitrag steht das „Tech“ im Fokus, insbesondere der Aufbau einer sicheren Verbindung zum Unternehmensnetzwerk. Das technische Set-up beinhaltet dabei im Wesentlichen zwei Aspekte:

- den Remote-Zugriff auf Anwendungen des Unternehmens

- die Wahl der technischen Endgeräte

Der Remote-Zugriff – Grundlage für das zuverlässige Arbeiten im Homeoffice

Das Arbeiten von Zuhause (oder auch Remote Work) ist für Unternehmen und insbesondere Banken und deren Mitarbeiter nichts gänzlich Neues. Viele Arbeitszeitmodelle lassen das Arbeiten von Zuhause schon seit Jahren zu. Die Corona-Krise hat jedoch über Nacht für einen exponentiellen Anstieg der Mitarbeiter im Homeoffice gesorgt. Die IT-Abteilungen in Banken stehen damit vor neuen Herausforderungen. Insbesondere die Remote-Verbindung der Mitarbeiter mit allen geschäftsrelevanten Diensten und Anwendungen muss sichergestellt sein, um die Service-Qualität, die regulatorischen Anforderungen (vor allem die Informationssicherheit aufgrund der Vertraulichkeit der Daten) und die Wartung der Systeme zu gewährleisten.

Der Remote-Zugriff via VPN

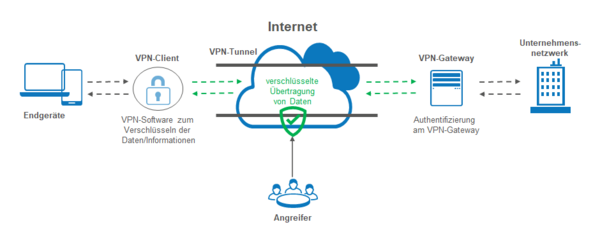

VPN steht für Virtual Private Network und bietet die Möglichkeit einer verschlüsselten Übertragung von Daten über öffentliche Netzwerke, wobei standardmäßig das Internet als öffentliches Netzwerk verwendet wird. Um eine gesicherte Datenübertragung über das unsichere Internet zu ermöglichen, wird ein sogenannter VPN-Tunnel zwischen zwei VPN-Endpunkten aufgebaut. Zum Aufbau einer solchen Verbindung mit dem Unternehmensnetzwerk wird als VPN-Endpunkt auf der Mitarbeiterseite meist ein auf dem Anwendersystem installierter Software-Client genutzt. Der VPN-Endpunkt auf Unternehmensseite heißt VPN-Gateway (üblicherweise werden Firewalls als VPN-Gateway verwendet).

Der Aufbau der Remote-Verbindung könnte folgendermaßen aussehen:

- Der Mitarbeiter stellt mit seinem verwendeten Endgerät eine Verbindung zum Internet her

- Anschließend startet der Mitarbeiter die VPN-Software auf seinem Endgerät

- Danach muss eine Verbindung mit dem Gateway des Unternehmensnetzwerks hergestellt werden (oftmals wird der Verbindungsaufbau automatisch beim Starten der VPN-Software gestartet)

- Im letzten Schritt erfolgt die Authentifizierung des Mitarbeiters am Gateway des Unternehmensnetzwerks

Damit ist zunächst das Problem der fehlenden Konnektivität gelöst, jedoch ist noch nicht sichergestellt, dass die Remote-Verbindung auch sicher ist.

Gefahren für die VPN-Verbindung – und wie man sich schützen kann

Wie bereits im letzten Beitrag erwähnt, zeigt die Sonderauswertung des BKA, dass Krisen Hackern und Cyberkriminellen einen perfekten Nährboden liefern. Das oben beschriebene Set-up bietet zahlreiche Möglichkeiten für einen Angriff.

- Schlechte Verschlüsselung: Wie in der obigen Grafik gezeigt, sind VPN-Protokolle dafür verantwortlich, die Datenübertragung im VPN-Tunnel zu schützen. Dabei gilt das Prinzip: je dicker die Tunnelwände, desto schwieriger der Zugang von außen. Es gibt mehrere Arten von VPN-Protokollen, die in der Regel – beim Anbieter der VPN-Software – selbst gewählt werden können. Die Protokolle verwenden dabei jeweils unterschiedliche Verschlüsselungen, die Vor- und Nachteile haben. Um bestmöglichen Schutz für das eigene Unternehmen zu gewähren, lohnt es sich daher, sich mit den VPN-Protokollen und ihren Verschlüsselungsmethoden auseinanderzusetzen.

- DDoS-Angriffe: In Zeiten der Corona-Pandemie erfolgt ein Großteil des Netzwerkverkehrs von Banken über VPN-Verbindungen. Wie oben beschrieben spielt das VPN-Gateway eine zentrale Rolle im VPN-Netzwerk, da die Anwender am Gateway die Authentifizierung durchführen. Durch eine DDoS-Attacke (Distributed Denial of Service) versucht ein Angreifer, die Netzwerkschnittstelle des VPN-Gateways lahmzulegen, sodass keine Zugriffe von außen auf das Unternehmensnetzwerk mehr möglich sind. Komplett ausschließen lässt sich ein DDoS-Angriff nie, allerdings kann man mit einem geeigneten Monitoring die Auslastung des Netzwerks und die Zugriffe auf das VPN-Gateway überwachen, so dass im Ernstfall schnell reagiert werden kann.

- Brute Force-Angriffe: Die Authentifizierung am VPN-Gateway erfolgt in der Regel mit einer Nutzerkennung und einem Passwort. Bei einer Brute-Force-Attacke versuchen Hacker Zugang zum Firmennetzwerk zu erhalten, indem sie durch Ausprobieren von langen Buchstabenfolgen bzw. Zeichenketten an das Passwort gelangen. Einen zusätzlichen Schutz, der einfach zu implementieren ist, bietet der Einsatz von Mehrfaktor-Authentifizierungen beispielsweise in Form von Software-Tokens oder Yubikeys.

Bring your own device – Komfort vs. Sicherheit

Neben den genannten Angriffsmöglichkeiten ist die Wahl des Endgerätes von entscheidender Bedeutung für das sichere Arbeiten im Homeoffice. In diesem Kontext lohnt sich eine nähere Betrachtung des Modells „Bring your own device“ (BYOD), also die Nutzung privater Endgeräte. Auf den ersten Blick liegen die Vorteile auf der Hand:

- Die Mitarbeiter kennen die eigenen Endgeräte und ihre Funktionen bestens. So lassen sich alltägliche Prozesse produktiver umsetzen.

- Unternehmen/Arbeitgeber sparen sich teure Anschaffungskosten: Die Bereitstellung von Endgeräten kann schnell sehr kostspielig werden, insbesondere dann, wenn sowohl Laptop als auch Smartphone für alle Mitarbeiter bereitgestellt werden sollen.

Nicht an der falschen Stelle sparen – Die Nachteile von BYOD

Auch wenn die Vorteile von BYOD auf den ersten Blick überwiegen mögen, so kristallisieren sich bei näherer Betrachtung so einige Nachteile heraus:

- Unternehmen können die sicherheitstechnischen und datenschutzrechtlichen Aspekte auf den privaten Endgeräten nicht zu 100% sicherstellen: wird auf den privaten Endgeräten beispielsweise veraltete Software verwendet oder gelangt Malware beim privaten Surfen im Netz auf das Endgerät, können Unternehmensnetzwerke schnell infiziert werden. Selbst die beste VPN-Lösung ist dann wertlos, wenn zur Verbindung mit dem Unternehmensnetzwerk ein infiziertes Gerät verwendet wird.

- Die Administration bzw. Konfiguration von Software-Rollouts auf unterschiedlichen privaten Endgeräten erhöht den Aufwand für das IT-Management deutlich. Es sind nicht nur verschiedene Endgeräte im Einsatz, sondern es werden im Zweifelsfall ganz unterschiedliche Betriebssysteme verwendet. Im Endeffekt relativiert sich somit die Einsparung durch die Nichtanschaffung der Geräte wieder.

Fazit: Um sicheres Arbeiten von Zuhause zu gewährleisten, können Unternehmen ihre Mitarbeiter mit firmeneigenen, standardisierten Endgeräten ausstatten. Wählt man das Modell BYOD, ist auf jeden Fall darauf zu achten, Mitarbeiter regelmäßig auf bekannte Sicherheitslücken hinzuweisen (dazu zählt auch das Updaten von Software, was teilweise auch technisch beim Verbindungsaufbau geprüft werden kann). In jedem Fall ist bei Remote-Verbindungen auf die Punkte Multi-Faktor-Authentifizierung, starke Verschlüsselungsmethoden und einen DDoS-Schutz zu achten.

Für weitere Informationen kommen Sie auf uns zu!

Weitere Infos: https://www.ppi.de/banken/compliance/regtech/

Gastautor: Marco Recktenwald