Die unterschätzte Gefahr

War Homeoffice bis vor Jahresfrist eher ein Schlagwort aus dem Dunstkreis Work-Life-Balance, so hat die Corona-Pandemie das Arbeiten von zu Hause in den Fokus der öffentlichen Wahrnehmung gerückt. In kürzester Zeit entstanden in Unternehmen die notwendigen Infrastrukturen, um den Geschäftsbetrieb aus den Wohn-, Arbeits-, Esszimmern oder Küchen der Mitarbeiter fortzuführen. Cyberkriminelle nutzen die entstehenden Angriffsflächen aus, die Zahl der Attacken auf Unternehmensnetzwerke stieg stark an. Wie Banken bei Homeoffice-Lösungen auf der sicheren Seite bleiben zeigt unsere zweiteilige Beitragsserie!

Die Digitalisierung als zentrales Thema der vergangenen Jahre hat bestehende Arbeitsabläufe in den Finanzinstituten nachhaltig verändert, teilweise bis hin zur vollständigen Automatisierung. Diese Verlagerung von analogen zu elektronischen Prozessen und Prozessketten macht durch den geeigneten Einsatz von Robotic Process Automation (RPA) und Künstlicher Intelligenz (KI) Effizienzsteigerungen möglich. Aber – und das ist die Schattenseite – durch die Zunahme digitaler Aktivitäten steigt das Risiko von Cyberangriffen. Banken und Finanzdienstleister mit ihren sensiblen Kundendaten und einem datenbasierten Geschäftsmodell sind besonders exponiert und entsprechend gefährdet. Als logische Konsequenz müssen Informationssicherheits-, IT- und Cyberrisiken im Risikomanagement abgebildet sein.

Der Diebstahl von Zahlungsdaten, das Abgreifen persönlicher Informationen oder das Lahmlegen der Hardware mit anschließender Erpressung sind nur einige der Gefahren. Die Corona-Pandemie bringt eine weitere Dimension ins Spiel: das Homeoffice beziehungsweise das mobile Arbeiten und die damit einhergehenden Änderungen bezüglich der Arbeits(platz)umgebung für Mitarbeiter. Unternehmen müssen die entstehenden Risiken für ihre Organisation neu bewerten und IT-Sicherheitsmaßnahmen soweit nötig anpassen. Den regulatorischen Rahmen dafür bilden die Bankaufsichtlichen Anforderungen an die IT (BAIT).

Welche praktischen sicherheitstechnischen Herausforderungen entstehen beim Arbeiten von zu Hause? Wie lassen sich diese lösen? Fragen, auf die der vorliegende Text sowie der kommende Teil unserer Beitragsserie RegTech erste Antworten geben.

Informationssicherheit, IT-Sicherheit und Cybersicherheit – ist das nicht alles das Gleiche?

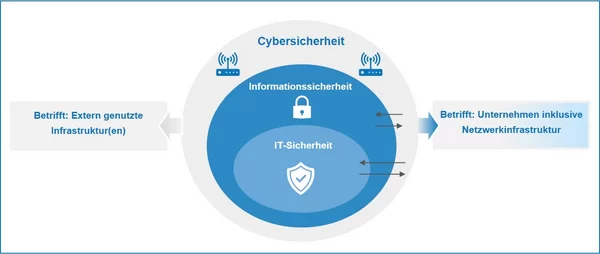

Allgemeingültige Definitionen gibt es in der Regel nicht. Es kommt auf den Kontext an, in dem sie konkret Verwendung finden. Grundsätzlich handelt es sich bei den Begriffen Informationssicherheit, IT-Sicherheit und Cybersicherheit aber nicht um Synonyme, sondern sie lassen sich anhand einiger Aspekte klar unterscheiden.

Informationssicherheit: Bezeichnet den Schutz von Informationen, also interpretierten Daten, in jeglicher Form. Egal ob elektronisch gespeichert oder analog auf dem Papier: Die Grundprinzipien lauten Vertraulichkeit, Integrität und Verfügbarkeit. Kurz zusammengefasst bedeutet dies, dass Informationen für berechtige Nutzer jederzeit, vollständig und richtig zugänglich, vor dem Zugriff durch Unbefugte jedoch geschützt sein müssen.

IT-Sicherheit: Meint den Schutz ausschließlich von elektronisch gespeicherten Informationen und deren Verarbeitung. IT-Sicherheit ist damit ein Bestandteil der Informationssicherheit. Neben den Daten selbst sind die damit arbeitenden (IT-)Systeme eingeschlossen, sowohl software- als auch hardwareseitig.

Cybersicherheit: Deckt denselben Bereich wie die IT-Sicherheit ab, verlässt aber die Grenzen des Unternehmensnetzwerks und umfasst das gesamte Internet ebenso wie externe Netzwerke. Hierunter sind auch solche Prozesse und Abläufe subsummiert, die auf kritische Infrastrukturen wie Stromversorgung oder Telekommunikation zurückgreifen.

Das Homeoffice ist kein rechtsfreier Raum

Covid-19 zwang viele Banken und Finanzdienstleister dazu, kurzfristig Homeoffice-Arbeitsplätze einzurichten. Auch wenn die Gewährleistung der Arbeitsfähigkeit größtenteils funktioniert(e), darf nicht außer Acht bleiben, dass im Homeoffice dieselben Richtlinien gelten wie am Arbeitsplatz in der Bank. Unternehmen und Mitarbeiter sind gleichermaßen in der Pflicht, die Vertraulichkeit, Integrität und Verfügbarkeit von Daten auch am heimischen Schreibtisch beziehungsweise beim mobilen Arbeiten sicherzustellen. Handelt es sich dabei um personenbezogene Daten, sind zudem die Bestimmungen der Datenschutzgrundverordnung (DSGVO) zu beachten. Für datenschutzrechtliche Verstöße von Mitarbeitern müssen im Zweifel die Banken geradestehen. Ein rechtssicheres Arbeiten von zu Hause macht bestimmte Vorkehrungen nötig. Die Wahl des technischen Set-ups, hier insbesondere die Auswahl der Hardware und die Verbindung zum Unternehmensnetzwerk, ist Thema des kommenden Beitrags. Daneben sollten folgende Aspekte berücksichtigt werden:

- Regeln für das Homeoffice: Banken müssen die Rahmenbedingungen für das mobile Arbeiten – auch im Homeoffice – definieren und in den Unternehmensrichtlinien verankern. Die Regelungen sollten unter anderem folgende Sachverhalte berücksichtigen:

- Umgang mit Papierdokumenten: (Wichtige) Unterlagen dürfen nicht offen herumliegen oder gar im Hausmüll entsorgt werden. Es muss garantiert werden, dass Originaldokumente nicht beschädigt werden – beispielsweise durch Mal- und Bastelarbeiten von Kindern.

- Genutzte Endgeräte: Private Drucker sollten nicht verwendet werden. Auf den Geräten müssen aktuelle Virenscanner vorhanden sein und Sicherheitsupdates des Betriebssystems sowie sonstiger Anwendungen nachgehalten werden.

- Arbeitsumgebung: Es muss sichergestellt sein, dass unbefugte Dritte keine Telefongespräche mithören, zum Beispiel durch Arbeiten auf dem Balkon oder bei offenem Fenster. Auch müssen Informationen vor Blicken auf den Bildschirm oder auf physische Unterlagen geschützt sein. Gleiches gilt für die Teilnahme an Videokonferenzen.

- Zugang zum Firmennetzwerk: Das Unternehmensnetz muss durch ein hinreichend sicheres Passwort sowie – falls möglich – durch einen zweiten Faktor wie eine Authenticator App oder einen Token geschützt sein. Beim Verlassen des Arbeitsplatzes oder bei längerer Inaktivität muss der Bildschirm gesperrt werden.

- Umgang mit Collaboration Tools: Für den geschützten Austausch von Daten zwischen Kommunikationspartnern müssen Transportverschlüsselungen nach aktuellem Stand der Technik zum Einsatz kommen. Vor der Verwendung von Videokonferenzlösungen und Cloud-Anwendungen, die zur Anmeldung in der Regel Mitarbeiterdaten verarbeiten, sind zudem Prüfungen gemäß DSGVO erforderlich.

- Prävention: Der wichtigste Punkt ist die Sensibilisierung der Mitarbeiter für das Thema Informationssicherheit. Das sicherste Set-up/System und die gründlichsten Vorkehrungen bieten keinen effektiven Schutz, wenn der Nutzer der Systeme grundlegende Sicherheitsanforderungen nicht berücksichtigt.

Cyberangriffe nehmen zu

Der letztgenannte Punkt wird besonders im Kontext vermehrter Cyberangriffe immer wichtiger. Die Sonderauswertung „Cybercrime in Zeiten der Corona-Pandemie“ des BKA zeigt deutlich, dass eine Ausnahmensituation wie die derzeitige Pandemie Hackern und Cyberkriminellen einen perfekten Nährboden liefert. Eine besonders gängige Methode, um (Unternehmens-)Informationen abzugreifen, ist das sogenannte Phishing, zusammengesetzt aus den Begriffen „password“ und „fishing“. Dabei werden die Opfer des Angriffs im Namen bekannter Unternehmen und Behörden mittels täuschend echt wirkender E-Mails angeschrieben und aufgefordert, einen beigefügten Link anzuklicken. Dieser führt oftmals zu Fake-Webseiten, auf denen die attackierten Mitarbeiter Formulare oder ähnliches ausfüllen sollen und somit ihre Zugangsdaten und gegebenenfalls weitere Informationen preisgeben. Während Phishing dabei auf beliebige Mitarbeiter abzielt, nimmt der CEO-Fraud oder auch das „Whale Phishing“ bestimmte Personen ins Visier. Diese zielgerichteten Angriffe bedürfen wesentlich mehr Zeit und Ressourcen. Dabei werden neben KI auch Methoden des Social Engineering eingesetzt.

Im kommenden Teil unserer Beitragsserie RegTech stellen wir ein technisches Set-up vor, das ein sicheres Arbeiten von zu Hause ermöglicht. Auch diskutieren wir das Modell „Bring your own device“.

Für weitere Informationen kommen Sie auf uns zu!

Weitere Infos: https://www.ppi.de/banken/compliance/regtech/